نصب تراشههای جاسوسی در سختافزارها تنها ۲۰۰ دلار هزینه دارد

سال گذشته انتشار خبری پرحاشیه، دنیای امنیت سایبری را با شوک بزرگی مواجه کرد؛ خبری که از سوی خبرگزاری بلومبرگ منتشر شده بود، ادعا میکرد هکرهای وابسته به دولت چین با کاشت تراشهای به کوچکی یک دانه برنج در مادربردهای شرکت سوپرمیکرو توانستهاند به دادههای موجود در سرورهای شرکتهای بزرگی مانند اپل و آمازون دسترسی نامحدود پیدا کنند. هر چند این خبر هرگز تایید نشد اما بهتازگی محققان نشان دادهاند که نصب یک تراشه جاسوسی در زنجیره تامین سختافزاری یک شرکت تا چه حد ساده و ارزان است.

اواخر ماه اکتبر ۲۰۱۹، مونتا الکینز، محقق امنیتی قرار است در یک کنفرانس امنیتی نشان دهد چگونه توانسته در زیرزمین خانهاش نسخهای مفهومی از هک سختافزاری اشاره شده را بسازد. او در نظر دارد سهولت کاشت یک تراشه جاسوسی در تجهیزات آیتی را از سوی جاسوسها و خرابکارانی که بودجه و تخصص اندکی در این زمینه دارند، به نمایش بگذارد.

مونتا الکینز تنها با استفاده از یک هویه هوای داغ ۱۵۰ دلاری، میکروسکوپ ۴۰ دلاری و یک تراشه دو دلاری که به صورت آنلاین میتوان سفارش داد، موفق شده بهنحوی از یک فایروال سیسکو عبور کند که به گفته او، بیشتر مدیران آیتی متوجه آن نشوند. این نفوذ میتواند از راه دور به هکر دسترسی عمیق به دادهها بدهد.

الکینز که بهعنوان هکر برای یک شرکت کنترل سیستم صنعتی کار میکند، میگوید: «ما گمان میکنیم این چیزها خیلی جادوییاند اما آنقدرها هم سخت نیست.» او ادامه میدهد: «با نشان دادن سختافزار به مردم میخواستم آنرا واقعیتر جلوه دهم. غیرممکن نیست. جادویی نیست. توانستم این کار را در زیرزمین خانهام انجام دهم.»

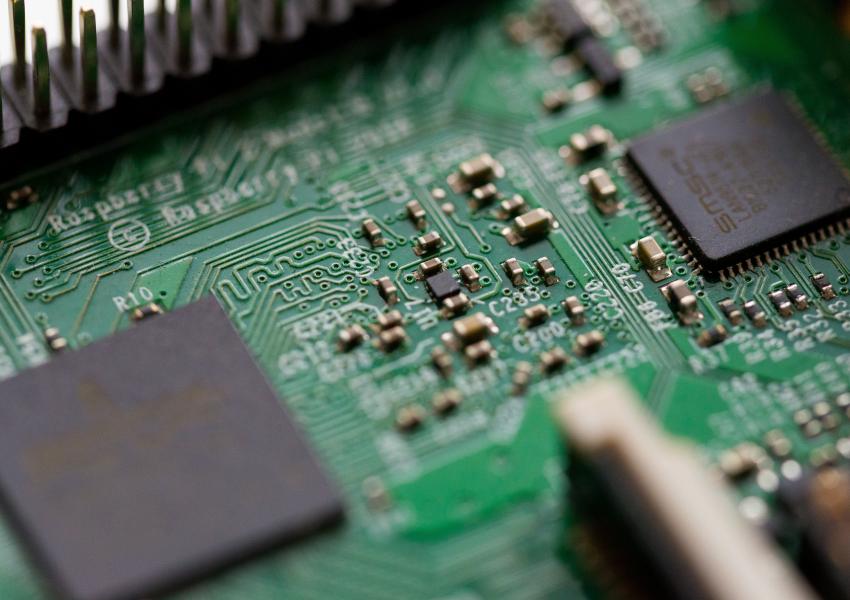

الکینز برای این کار از یک تراشه مدل ATtiny85 استفاده کرده که اندازه آن حدود پنج میلیمتر مربع است. او پس از نوشتن کد خود برای این تراشه، آن را روی یک مادربرد سیسکو قرار داد و لحیم کرد.

او تاکید کرده است که میتوانسته از تراشهای کوچکتر نیز استفاده کند اما انتخاب ATtiny85 صرفا به این دلیل بوده که برنامهنویسی آن سادهتر است. این هکر حتی میتوانسته این تراشه را زیر اجزای دیگر مادربرد مخفی کند اما این کار را نکرده تا بتواند محل قرارگیری آن را به همه نشان دهد.

این محقق امنیتی تراشه خود را طوری برنامهریزی کرده تا بهمحض اینکه فایروال در مرکز داده هدف فعال شد، حمله خود را آغاز کند. این حمله قابلیت بازیابی رمز عبور فایروال را بهدست میگیرد و با ساخت یک حساب مدیریتی جدید، به تنظیمات فایروال دسترسی پیدا میکند. این کار باعث میشود تا هکر بتواند به اتصالات شبکه دسترسی داشته باشد و قابلیتهای امنیتی فایروال را غیرفعال کند. همه این کارها بدون اطلاع مدیر اصلی شبکه صورت میگیرد.

او میگوید هدفش از این کار اثبات صحت گزارش سال گذشته بلومبرگ نیست بلکه میخواهد همه بدانند صرفنظر از درستی یا نادرستی این خبر، نصب یک سختافزار جاسوسی کار پیچیدهای نیست و هکرهای وابسته به دولتها با دسترسیهای بیشتر میتوانند طرحهای مخفیانهتری را برای انجام این کار پیادهسازی کنند.